- BSI-Grundschutz liefert den Rahmen für rechtssichere Informationssicherheit in Behörden – von Bundesbehörden bis Kommunalverwaltungen.

- Das IT-Grundschutz-Kompendium mit 111 Bausteinen strukturiert Managementaufgaben, organisatorische Regeln und technische Schutzmaßnahmen in zehn Schichten.

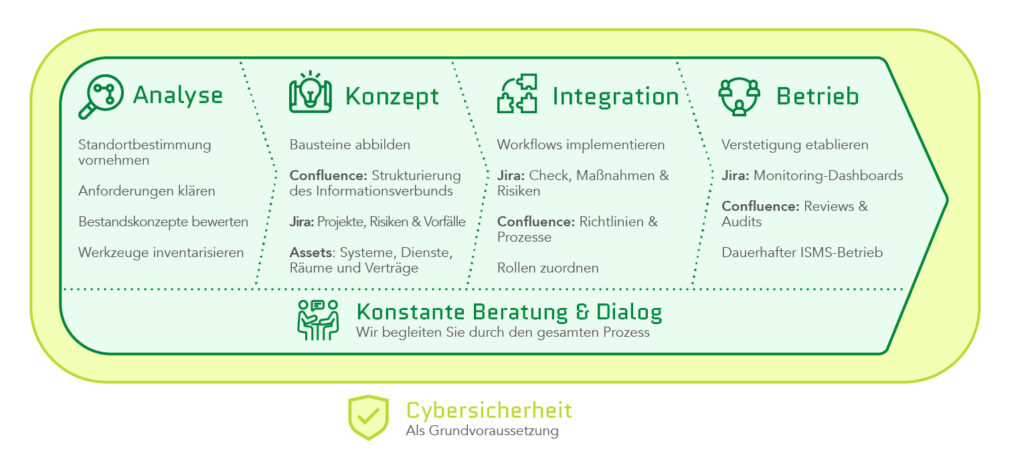

- Honicon 4-Step-Methode verbindet BSI-Grundschutz mit Atlassian-Tools: Analyse → Konzept → Integration → Betrieb für dauerhaften ISMS-Betrieb.

- Jira, Confluence & Assets bilden Workflows, Dokumentation und Zielobjekte ab – ohne Fremdkörper-Effekt im Behördenalltag.

Von der Compliance-Anforderung zur gelebten IT-Sicherheit

Bundesbehörden, Landesbehörden und Kommunalverwaltungen stehen unter wachsendem Druck. NIS-2, BSI-Gesetz, branchenspezifische Sicherheitsstandards und interne Revisionsvorgaben rücken IT-Grundschutz in den Mittelpunkt. Für viele Organisationen im öffentlichen Sektor klingt das zunächst nach weiterer Dokumentationspflicht. Gleichzeitig wächst die Einsicht: Ohne belastbares Informationssicherheitsniveau gerät staatliches Handeln ins Wanken, digitale Verwaltungsmodernisierung bleibt Fragestück statt Erfolgsmodell.

BSI-Grundschutz liefert den Rahmen für ein ISMS im öffentlichen Sektor. Die Standards 200-1, 200-2 und 200-3 definieren Managementsystem, Methodik und Risikoanalyse, das IT-Grundschutz-Kompendium strukturiert Bausteine für Prozesse, Systeme und Infrastruktur. Aus dieser Kombination entsteht ein Werkzeugkasten für rechtssichere Informationssicherheit in Behörden – vorausgesetzt, Strukturen, Rollen und Werkzeuge greifen sauber ineinander.

Bekannte Herausforderungen im Behördenalltag

In vielen Häusern herrscht Personalmangel, insbesondere im Bereich Informationssicherheit. Datenschutz, IT-Betrieb, E-Government, Fachverfahren, Identity-Management – Fachleute jonglieren mit Themen, die jeweils ein eigenes Vollzeitmandat rechtfertigen. Zusätzliche Anforderungen aus IT-Grundschutz und NIS-2 treten oben drauf.

Komplexität prägt den Alltag: historisch gewachsene Rechenzentren, hybride Strukturen aus On-Premises und Cloud, Fachverfahren mit langen Laufzeiten, Parallelwelten aus Altsystemen und neuen Plattformen. Jeder Baustein im IT-Grundschutz-Kompendium trifft auf eine individuelle Landschaft, keine Schablone passt ohne Anpassung.

Budgetrestriktionen verschärfen die Lage. Investitionsmittel fließen in Fachverfahren und Bürgerportale, Informationssicherheit konkurriert mit sichtbaren Projekten. Trotzdem erwartet Aufsicht ein ISMS nach anerkannter Methode, oft mit konkretem Ziel „IT-Grundschutz Behörden“ oder „ISMS öffentlicher Sektor“.

Bausteinstruktur als Ordnungsrahmen

Das IT-Grundschutz-Kompendium des BSI steht im Zentrum jeder Zertifizierung nach BSI-Grundschutz. Die aktuelle Edition umfasst 111 Bausteine in zehn Schichten. Die Schichten reichen von Sicherheitsmanagement (ISMS), Organisation und Personal (ORP), Konzepten und Vorgehensweisen (CON) über Betrieb (OPS) und Detektion/Reaktion (DER) bis hin zu Infrastruktur (INF), Netzen (NET), IT-Systemen (SYS), Anwendungen (APP) und industrieller IT (IND). Damit liegt ein Rahmen vor, der Managementaufgaben, organisatorische Regeln und technische Schutzmaßnahmen in einer einheitlichen Systematik beschreibt.

Die Bausteine gliedern sich in prozessorientierte und systemorientierte Elemente. Prozessorientierte Bausteine adressieren den gesamten Informationsverbund oder große Teile davon, etwa Sicherheitsmanagement, Personalorganisation oder Betrieb. Systemorientierte Bausteine richten sich an konkrete Zielobjekte wie Server, Netze, Fachverfahren, Gebäude oder Leitstellen. Jeder Baustein beschreibt typische Gefährdungen, formuliert Anforderungen und ergänzt Beispiele für geeignete Maßnahmen. Auf diese Weise entsteht für jede Schicht ein konsistenter Satz von Regeln, der sich direkt auf den Alltag in Behörden überträgt.

Im Projektverlauf steht nicht eine freie, beliebige Auswahl einzelner Bausteine im Vordergrund. Maßgeblich ist die Modellierung des Informationsverbunds nach BSI-Standard 200-2. Geschäftsprozesse, Anwendungen, IT-Systeme, Räume und Kommunikationsverbindungen bilden dabei den Ausgangspunkt. Zu jedem dieser Zielobjekte ordnet die Projektgruppe diejenigen Bausteine zu, die thematisch passen. Auf diese Weise entsteht Stück für Stück ein vollständiges Modell des Geltungsbereichs. Die Zahl der relevanten Bausteine ergibt sich somit aus Struktur und Größe der Behörde, nicht aus einer starren Vorgabe.

Die Schichten des Kompendiums legen zugleich eine Reihenfolge nahe. Zunächst rückt die Organisation in den Blick: Sicherheitsstrategie, Rollen, Verantwortlichkeiten, Schulungen. Danach folgen Betrieb, Detektion und Reaktion. Erst darauf bauen die technischen Schichten mit Infrastruktur, Netzen, Systemen und Anwendungen auf. Ein Informationsverbund mit durchgängig umgesetzten Bausteinen aus allen betroffenen Schichten zeigt nicht nur einzelne Insellösungen, sondern ein geschlossenes Bild von Informationssicherheit. Für eine Zertifizierung auf Basis von IT-Grundschutz zählt genau dieses Zusammenspiel: Alle im Modell verankerten Bausteine im Geltungsbereich liegen umgesetzt und mit geeigneten Nachweisen unterlegt vor.

Von der Anforderung zur Umsetzung: 4-Step-Methode

Honicon arbeitet seit Jahren mit Jira, Confluence und Assets im Umfeld öffentlicher Auftraggeber. Aus dieser Praxis entstand eine 4-Step-Methode, die BSI-Grundschutz mit Atlassian-Tools verbindet und so ein greifbares ISMS für Behörden aufbaut.

Im ersten Schritt steht die Standortbestimmung. Dazu gehört ein Blick auf geltende rechtliche Verpflichtungen, vorhandene Regelwerke, bestehende Sicherheitskonzepte und bereits genutzte Werkzeuge. Für Bundesbehörden rücken NIS-2 und BSI-Grundschutz in den Vordergrund, für Kommunalverwaltungen treten Landesvorgaben, kommunale Spitzenverbände und Revisionsanforderungen hinzu.

Der zweite Schritt fokussiert auf Modellierung nach Bausteinstruktur. Informationsverbund, Strukturanalyse und Schutzbedarfsfeststellung erhalten einen Platz in Confluence. Bausteine aus dem IT-Grundschutz-Kompendium ordnen sich Zielobjekten zu: Fachverfahren, Serverlandschaften, Netze, Liegenschaften. Jira unterstützt mit Projekten für Maßnahmen, Risiken und Vorfälle. Assets bildet Systeme, Dienste, Räume und Verträge ab.

Im dritten Schritt folgt die Integration in den Behördenalltag. Workflows in Jira spiegeln Prozesse aus IT-Grundschutz: von der Behandlung von Abweichungen im IT-Grundschutz-Check über Maßnahmensteuerung bis hin zu Risikoanalysen nach BSI-Standard 200-3. Confluence dokumentiert Richtlinien, Prozessbeschreibungen und Protokolle aus Gremien. Rollen aus der Organisation – Informationssicherheitsbeauftragte, Datenschutz, IT-Betrieb, Fachverantwortliche – erhalten zugeordnete Aufgaben in diesen Abläufen.

Der vierte Schritt richtet den Blick auf Verstetigung. Dashboards in Jira zeigen offene Maßnahmen, überfällige Prüfungen, Risiken mit hohem Nettorisiko. Confluence-Räume für Management-Reviews, interne Audits und Schulungen unterstützen die kontinuierliche Verbesserung. So wächst aus einer Projektphase ein dauerhafter ISMS-Betrieb, der rechtssichere Dokumentation mit gelebten Abläufen verbindet.

Atlassian-Tools als ISMS-Plattform für Behörden

Jira eignet sich als zentrales Instrument für Vorgänge rund um IT-Grundschutz. Abweichungen aus dem IT-Grundschutz-Check, Feststellungen aus internen Audits, Umsetzungen aus Risikoanalysen, Sicherheitsvorfälle, Notfallübungen – all diese Vorgänge laufen strukturiert durch definierte Workflows. Transparente Zuständigkeiten, Fristen und Eskalationspfade treten an die Stelle von verstreuten E-Mails.

Confluence dient als Wissens- und Dokumentationsbasis. IT-Sicherheitsrichtlinie, Leitlinie zum BSI-Grundschutz, Prozessbeschreibungen, Notfallhandbuch, Protokolle aus Informationssicherheitsgremien, Nachweise zu Schulungen und Sensibilisierung – all das erhält strukturierte Räume mit klaren Berechtigungen. Vorlagen sorgen für einheitliche Struktur, Label für schnelle Auffindbarkeit.

Assets bildet technische und organisatorische Zielobjekte ab. Fachverfahren, Server, Netze, Liegenschaften, Dienstleister, Verträge, Verantwortliche – alles erscheint in Form von Objekten mit Attributen und Verknüpfungen. Risiken, Maßnahmen und Vorfälle hängen an diesen Objekten. So entsteht ein Bild, das nicht nur die IT, sondern den gesamten Informationsverbund zeigt.

Honicon kennt sowohl Confluence Cloud als auch Confluence Data Center. Gleiches gilt für Jira und Assets. Oberflächen gestalten sich je nach Bedarf eher technisch oder benutzerfreundlich, etwa durch Apps wie Aura oder Mantra. Fachbereiche erhalten Startseiten, Kacheln und geführte Navigationspfade, während Expertinnen und Experten Detailansichten und technische Darstellungen nutzen.

Honicon: Thinking Forward für die öffentliche Verwaltung

Honicon versteht sich als Partner für IT-Grundschutz öffentliche Verwaltung. Das Team aus der Prozessberatung bringt Erfahrung mit Atlassian-Tools, Informationssicherheit und Behördenstrukturen zusammen. Ein nach BSI-Grundschutz zertifizierter Mitarbeiter unterstützt als externer Informationssicherheitsbeauftragter, moderiert Risikoanalysen, begleitet IT-Grundschutz-Checks und sorgt für anschlussfähige Dokumentation.

Die Kernbotschaft lautet: rechtssichere BSI-Grundschutz-Umsetzung mit bewährten Atlassian-Tools – Thinking Forward für die öffentliche Verwaltung.

Honicon bietet eine kostenlose Erstberatung und ein kompaktes BSI-Readiness-Assessment für den öffentlichen Sektor. So erhält jede Organisation einen klaren Blick auf den aktuellen Stand, auf Lücken im IT-Grundschutz und auf konkrete nächste Schritte hin zu einem belastbaren ISMS im Sinne von BSI-Grundschutz, NIS-2 und moderner IT-Sicherheit in der Verwaltung.